Lebenswichtige Vorsorge auf der Probe

Wie stellt man einem Forschungsprojekt Millionen von sensiblen Gesundheitsdaten aus verschiedenen Einrichtungen sicher und effizient zur Verfügung?

Im SecuNym-Projekt haben wir eine Lösung für die Übertragung und langfristige Speicherung von Krebsdaten im Bundesamt für Strahlenschutz entwickelt.

Mit unseren Partnern von

Das Bundesamt für Strahlenschutz hat die Aufgabe, regelmäßig die Risiken und den Nutzen des deutschen Mammographie-Screening-Programms zu evaluieren um die Bevölkerung bei bestmöglicher Vorsorgeleistung vor einer unnötigen Strahlenbelastung zu schützen. Dafür wurde 2018 das groß angelegte Forschungsprojekt SecuNym gestartet.

Jährliche Brustkrebsfälle in Deutschland.

Einfluss der Früherkennung auf Sterberate (50–69 Jahre).

Unsere Partner vom Landeskrebsregister Nordrhein-Westfalen und dem Bundesamt für Strahlenschutz standen vor der Aufgabe, Daten zu Krebsfällen aus mehreren deutschen Einrichtungen für das Forschungsprojekt zu bündeln. Ziel war es, die Forschungsdaten im Krebsregister zu sammeln, um sie datenschutzkonform verarbeiten zu können und den Forschenden an der Universität Münster bereitstellen zu können.

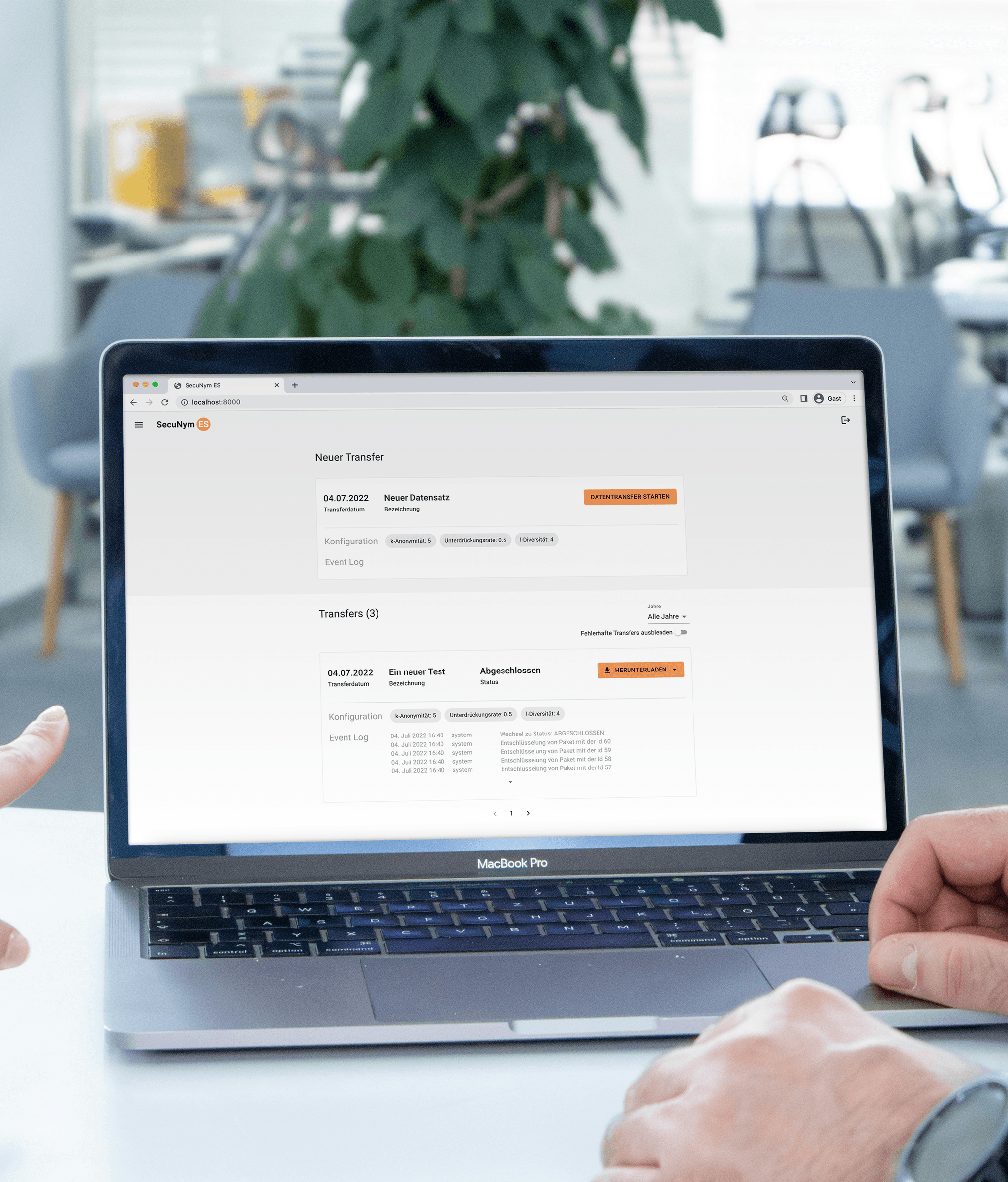

Unsere Aufgabe als Spezialisten für digitale Gesundheitsprodukte war es, die Empfangs- und Entschlüsselungssoftware zu entwickeln, die von den Mitarbeitenden im Bundesamt für Strahlenschutz genutzt wird.

Besondere Herausforderungen im Projekt waren die nahtlose Integration der Software in eine bestehende Infrastruktur, die Einhaltung höchster Sicherheits- und Datenschutzstandards und die optimierte Handhabung sehr großer Datenmengen.

Die nachfolgenden vier Milestones zeigen, wie wir die fertige Lösung für unsere Partner erarbeitet haben.

Sicherheit mit hoher Transferleistung

Vor dem Start unserer Arbeit legten unsere Partner gemeinsam ein umfassendes Rahmenkonzept für die einzuhaltenden Sicherheitsstandards der SecuNym-Komponenten fest. Das Bundesamt stellte außerdem Anforderungen für das Betreiben unserer Lösung in ihrer Infrastruktur.

Unserer Erfahrung nach führen gerade in sicherheitsrelevanten Gebieten unzureichend ausgearbeitete User-Interfaces und komplexe Anforderungen an Betreiber-Teams zu vermeidbaren Fehlern. Um dem Vorzubeugen etablierten wir gleich zu Beginn der Zusammenarbeit eine professionell offene Absprachekultur zwischen allen Partnern, um frei über die Möglichkeiten und Einschränkungen bei der Umsetzung unserer Lösung reden zu können.

Bei jeder Entscheidung waren wir darauf bedacht sowohl die technischen Anforderungen zu erfüllen als auch die Bedürfnisse der Benutzer und Betreiber der Software im Bundesamtes gleichsam hoch zu gewichten. Als Experten in Design und Development und Betreiber eigener Software-Produkte, konnten wir für unsere Partner die optimiale Balance zwischen diesen Aspekten herausarbeiten.

Wie kommen Millionen sensibler Daten sicher von A nach B?

Der Datentransfer von Krebsdaten beginnt in der Datenzusammenführenden Stelle (SecuNym DZS) des Krebsregisters, wo Daten aus verschiedenen Einrichtungen gesammelt werden. Alle einzelnen Datenpunkte sind zuvor von den Einrichtungen symmetrisch verschlüsselt worden.

Nachdem die Forschenden der Universität Münster einen Datensatz angefordert haben, wird aus den verschlüsselten Daten ein Transfer zusammengestellt. Dafür kommen die mathematischen Verfahren K-Anonymity und l-Diversity zum Einsatz, um die Daten vor dem Transfer an das Bundesamt für Strahlenschutz zu anonymisieren und zu randomisieren.

Die resultierenden Datenlieferungen bestehen aus mehreren Millionen Datensätzen, die in mehreren tausend Paketen gebündelt übertragen werden. Die Datenpakete werden von unserer Softwarelösung SecuNym ES im Bundesamt empfangen, entschlüsselt und langfristig gespeichert.

K-Anonymity und l-Diversity

K-Anonymity stellt sicher, dass Einzelpersonen in den Datensätzen nicht identifiziert werden können, indem jede Person mindestens in einer Gruppe von k ähnlichen Datensätzen aufgeht. Ergänzend sorgt l-Diversity dafür, dass innerhalb dieser Gruppen genügend Variabilität besteht, um Rückschlüsse auf sensible Informationen zu verhindern.

Sicherheitsmechanismen im Detail

Um den Transfer starten zu können muss eine Mitarbeiterin/ein Mitarbeiter des Bundesamtes in der Software authentifiziert sein und während des gesamten Transfers eine gültige Session mit der Software aufrecht erhalten. Das Backend unserer Lösung hat keinen eigenen Datenbankzugang, sondern stellt diesen über die Credentials der User-Session her. So ist sichergestellt, dass Angreifer, selbst wenn sie es geschafft haben sollten, Zugriff auf das Backend zu erlangen, nicht auf die entschlüsselten Patientendaten in der Datenbank zugreifen können.

Zusätzlich muss ein Master-Passwort eingegeben werden, welches wiederum den Schlüssel für die eigentliche Entschlüsselung der Daten sichert. Dieser Schlüssel ist stark symmetrisch abgesichert. Bei der Wahl des Algorithmus haben wir uns für eine Variante entschieden, die besonders stark gegen parallelisierte Brute-Forcing oder Rainbow-Table-Attacken ist, da wir diese als wahrscheinlichste Angriffsvektoren identifiziert haben.

Authentifizerung der User

Benutzer authentifizieren sich direkt an der Datenbank. Die Zugriffsrechte können dabei zentral von der IT-Abteilung verwaltet und rollenbasiert zugewiesen werden, was den administrativen Aufwand reduziert und die Kontrolle verbessert.

Sicherung der User-Session mit Secure Web Tokens

Die Sicherung der Benutzer-Session erfolgt über kurzlebige Secure Web Tokens, die durch einen regelmäßigen Refresh-Flow erneuert werden. So wird vermieden, dass langfristig gültige Tokens auf dem Endgerät gespeichert bleiben.

Verschlüsselung des AES-Schlüssel mit Master-Passwort

Zur zusätzlichen Absicherung wird der AES-Schlüssel mit einem aus einem Master-Passwort abgeleiteten symmetrischen Schlüssel verschlüsselt. Die Ableitung erfolgt unter Verwendung von Salt und IV. So bleibt der AES-Key selbst bei Zugriff auf die Datenbank geschützt.

Datenbankzugriff nur mit aktiver User-Session

Das Backend verfügt über keinen dauerhaften Datenbankzugang. Der Zugriff erfolgt ausschließlich während einer aktiven User-Session mit temporär übermittelten Zugangsdaten, die beim Login des Benutzers bereitgestellt werden.

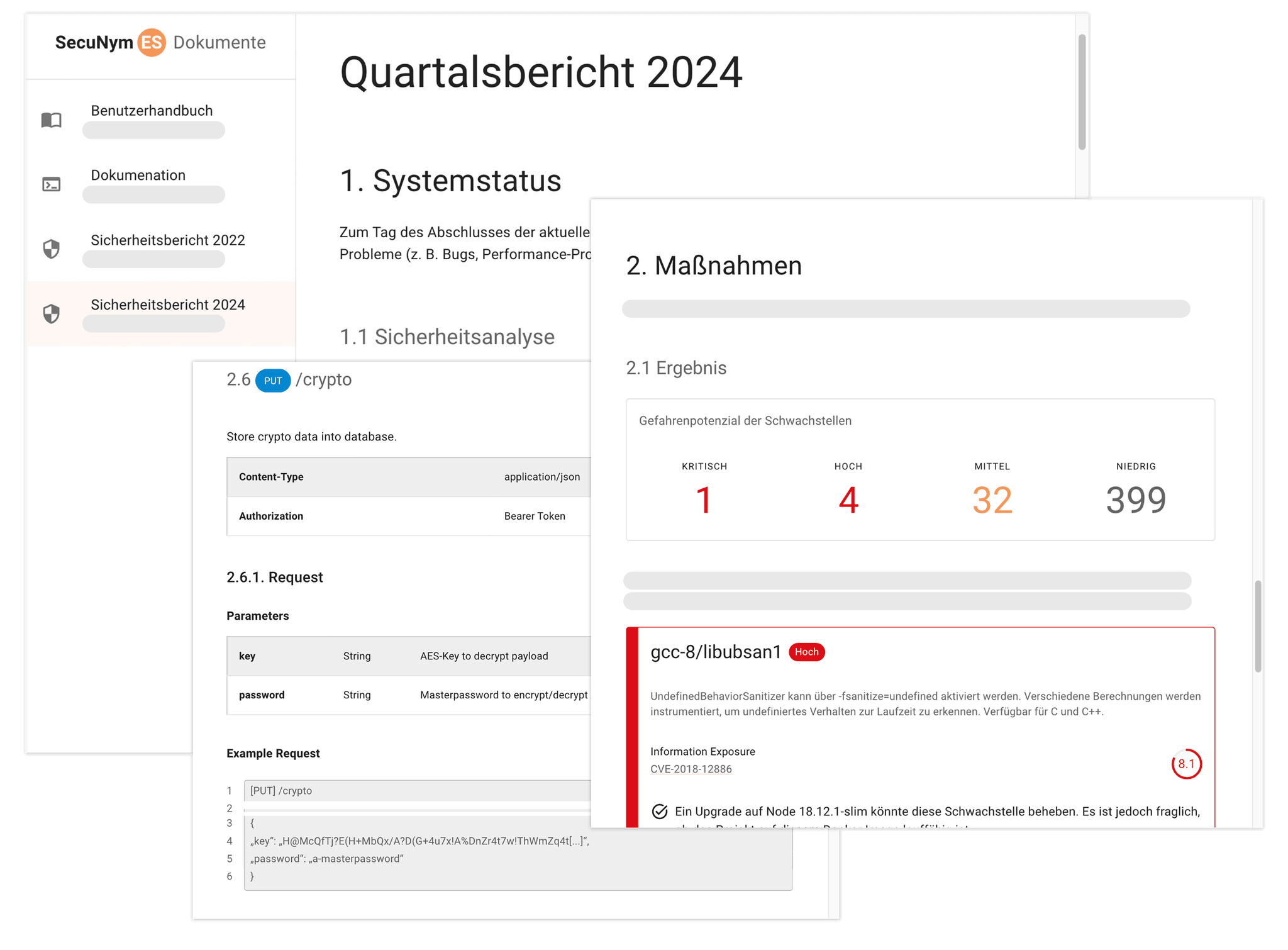

Stabilität durch langfristige Betreuung

Als strategischer Partner haben wir das Projekt auch nach der erfolgreichen Auslieferung der Softwarekomponenten weiter betreut. Während des mehrjährigen Betriebs der Software führten wir regelmäßig umfassende Sicherheitsaudits auf Front- und Backend-Ebene durch. Die Ergebnisse wurden in detaillierten Sicherheitsreports dokumentiert, gemeinsam mit den Projektpartnern analysiert und Updates durchgeführt.

Uns ist es wichtig sicherzustellen, dass alle Projektteilnehmer die Möglichkeit haben die Funktionsweise und den Zustand der Anwendung langfristig nachvollziehen können. Dafür stellen wir digitale Benutzerhandbücher, technische Dokumentationen und Sicherheitsberichte als Bestandteil unserer Softwareprodukte bereit. So unterstützen wir bei unseren Projektpartnern aktiv die Einhaltung von Complience-Vorgaben und sorgen für eine hohe Transparenz.

On-the-Fly-Transformation: Effiziente Verarbeitung großer Datenmengen

Ein besonderes Highlight in diesem Projekt ist die Fähigkeit unserer Software, selbst große Datenlieferungen von bis zu 100 GB effizient im Browser herunterzuladen, ohne dass die Daten zuvor in ihr Zielformat transformiert werden müssen. Die Daten werden direkt in das von den Forschenden gewünschte Format – XML oder CSV – gestreamt. Unser Service erstellt die Datei “On-the-Fly” aus der Datenbank, ohne vorherige Zwischenspeicherung im Zielsystem.

Dieser Ansatz verringert den Speicherbedarf des Servers signifikant, ohne dass die Downloadgeschwindigkeit gemindert wird. Im produktiven System läuft diese Lösung so optimal, dass die Geschwindigkeit des Netzwerks die einzige verbleibende Einschränkung darstellt.

Dieses Feature zeigt, wie leistungsfähig kleine, hochspezialisierte Software-Stacks im Einsatz bei der in der Verarbeitung digitaler Gesundheitsdaten sein können.